Виды кибератак и способы защиты от них | Онлайнсим

- 18 янв. 2023 г., 17:41

- 8 минут

Когда хакеры пытаются украсть деньги с карты или завладеть секретной информацией, используют различные виды кибератак. Например, выманивают личную информацию с помощью фишинга, распространяют вредоносное ПО или встраиваются в соединение между человеком и сервером.

В статье расскажем, какие виды кибератак хакеры используют, чтобы украсть информацию и деньги. Поговорим о том, как защититься от хакеров.

Фишинг

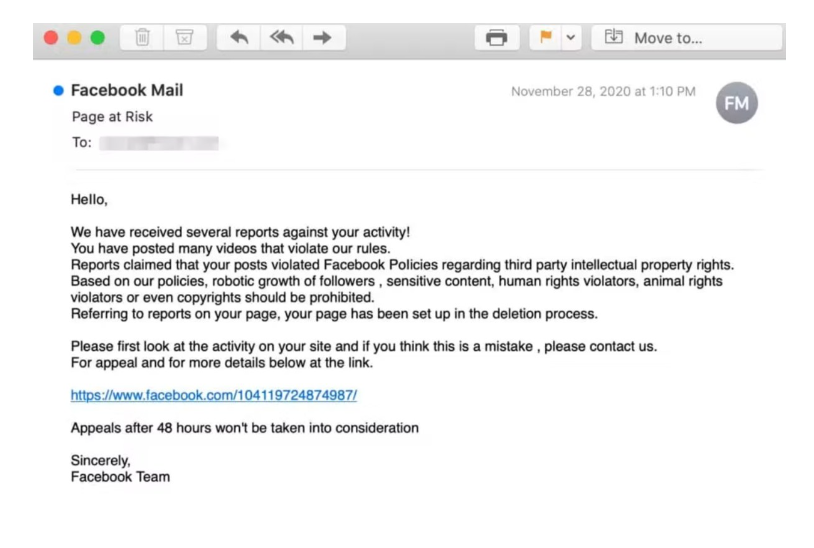

Фишинг – вид атаки в интернете, с помощью которой хакеры пытаются выманить личную информацию у жертвы.

Самый распространенный способ фишинга – рассылка мошеннических писем с просьбой раскрыть какую-то информацию, скачать файл или перейти по какой-то ссылке. В них злоумышленник подделывает письмо или какое-то другое уведомление так, чтобы получатель думал, что это пришло от банка или другой организации. Потом хакер от имени организации просит предоставить какую-то конфиденциальную информацию.

По отчетам Symantec Internet Security Threat Report (ISTR) за 2018 год, примерно 0,5% всего URL-трафика является фишинговым, а 5,8% этого трафика – вредоносным.

У фишинга есть несколько разновидностей:

- Spear-phishing – атаки, направленные на определенных людей, например, системных администраторов.

- Whaling – атаки, направленные на руководителей высшего звена.

- Search engine phishing – атаки, для которых создают сайт, поднимают его в ТОП выдачи с помощью SEO. В результате люди доверяют сайту с высоким местом в списке выдачи и теряют данные или деньги.

- Vishing – атака через голосовую почту.

Еще одна разновидность — подделка URL-адресов

Хакеры часто создают фишинговый сайт, полностью идентичный настоящему. Но в ссылке меняют какую-нибудь букву, а потом сокращают эту ссылку через популярные сервисы. А потом распространяют ее. Такие ссылки помогают обходить спам-фильтры почтовых сервисов и социальных сетей. А при переходе по ним увидеть ошибку в адресе сложно.

Как защититься от фишинга

Не доверяйте незнакомцам. Если с вами пытается связаться человек, которого вы не знаете – уточните, кто он и почему пишет вам. Если человек начнет давить на вас или угрожать – блокируйте собеседника.

Не доверяйте людям, если они выходят на вас и представляются сотрудниками какой-то компании. Особенно, если они говорят, что у вас есть какая-то проблема и ее нужно решить. В этом случае лучше самостоятельно связаться с компанией, банком и так далее и выяснить, что у вас случилось.

Вот несколько моментов, которые выдают злоумышленников:

- Заостряет на чем-то внимание. Например, рассказывает о каком-то крупном переводе с вашего банковского аккаунта. Либо сообщает, что на вас может быть заведено уголовное дело, если вы экстренно не оплатите штраф.

- Давит на срочность. Например, поторапливает словами «быстрее», «срочно» или начинает давить морально в телефонном разговоре, голосовых сообщениях.

- Отправляет ссылки с опечатками или ошибками. Например, использует вместо английской «l» (маленькая буква L) – «I» (большая буква «ай»). Такую опечатку можно не заметить, если в мессенджере или почте используется шрифт Calibri, Arial и другие похожие. Либо вместо «/» ставят точки «.» – по сути, делают вложенный домен. Например, вместо www.example.com/login/transger сайт назовут www.example.com.login.transfer.

- Присылает ссылки на ресурс с сомнительным дизайном. Например, если вам прислали письмо со ссылкой на известный сайт, но с сомнительным дизайном – проверьте, чтобы в браузере адрес был верный и буква в букву.

- Присылает ссылки на ресурс, который работает не на https протоколе. Https протокол – это стандартный http-протокол с дополнительным ssl-сертификатом. Это значит, что хакер не может взломать ваше соединение с сайтом и украсть информацию. А в случае с http соединение перехватить возможно.

Защитите ПК и учетные записи. О том, как это сделать, рассказывали в статье «базовые правила безопасности в интернете». Здесь повторим кратко:

- разделите интернет на личный и рабочий;

- используйте сложные пароли;

- настройте двухфакторную аутентификацию;

- не передавайте конфиденциальную информацию в чатах.

Не распространяйте информацию о себе в интернете. Не публикуйте фото паспортов, не заполняйте все данные о себе в соцсетях. А для большей защиты – пользуйтесь виртуальными номерами для регистрации на различных сайтах. Ведь если вы не воспользуетесь своим личным номером для регистрации в сервисах, то и найти ваш настоящий номер телефона будет сложнее. Поэтому шанс, что вам позвонят хакеры, будут существенно ниже.

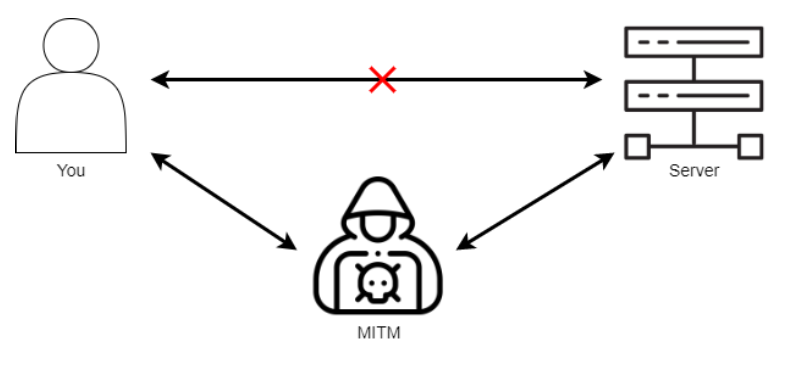

Атака человек посередине

Атака «человек посередине» (Man-in-the-Middle) – вид кибератаки, в которой мошенник внедряется в соединение между сервером и пользователем. Фактически он становится сторонним слушателем в общении между человеком и сайтом. При этом он может незаметно украсть какие-то конфиденциальные данные, которые передаются к человеку с ресурса.

Часто такой вид атаки применяется к сайтам, которые работают на HTTP-протоколе, ведь в них нет защиты от взлома. И, если вы будете вводить данные банковской карты или пароль от интернет-банкинга – хакер сможет увидеть и украсть эту информацию, когда взломает интернет-соединение.

Для этого хакеры перехватывали email-сообщения между стартапом и китайским венчурным фондом, редактировал его и пересылал его получателю с похожего поддельного домена. В результате ни стартап, ни венчурный фонд не замечали, что на самом деле общаются с мошенником.

Итог – венчурный фонд перевел на счет мошенников 1 миллион долларов, думая, что отправляет их в стартап.

Как защититься от атаки человек посередине

Не подключайтесь к общедоступным Wi-fi сетям. Такие сети не защищены паролем и их часто взламывают хакеры. Поэтому они смогут перехватить важную информацию, которую вы получаете от различных ресурсов.

Используйте разные пароли. Допустим, хакер проведет MITM-атаку и узнает ваш пароль от какого-то аккаунта. Если вы используете разные пароли для разных аккаунтов, то хакер получит доступ только к одной учетной записи. А если пароль одинаковый для всех площадок, то и доступ будет получен ко всем сразу.

Подключайтесь к сайтам только с HTTPS/SSL-шифрованием. Такие ресурсы шифруют канал между пользователем и сервером. Хакеры не смогут вклиниться в канал и перехватывать информацию как в случае с HTTP-ресурсом.

Используйте VPN. VPN защищает трафик с помощью алгоритмов шифрования. Если мошенник попытается провести атаку MITM, не сможет это сделать, т.к. трафик будет зашифрован. А чтобы повысить безопасность еще больше, одновременно с VPN можно использовать прокси.

Что такое VPN и как это работает

В этом случае VPN шифрует трафик, а прокси – дополнительно анонимизирует.

Что такое прокси и как они работают

Криптоджекинг

Криптоджекинг – вид хакерской атаки, когда мошенники получают доступ к мощностям чужого ПК и майнят на нем криптовалюту.

Обычно доступ к ПК осуществляется благодарю заражению через веб-сайт с вредоносным JavaScript кодом. Либо хакеры подключают методы социальной инженерии и вынуждают жертву перейти по вредоносной ссылке.

Когда скрытый майнер запускается на ПК, пользователи даже не знают об этом. Но есть два признака, которые могут выдать криптомайнер – замедление работы ПК и сильный нагрев устройства из-за нагрузки на процессор или видеокарту.

Как защититься от криптоджекинга

Фактически принципы защиты не отличаются от принципов защиты от вредоносного ПО и SQL-инъекций:

- используйте антивирус;

- не переходите по подозрительным ссылкам;

- не посещайте сайты без HTTPS/SSL-шифрования.

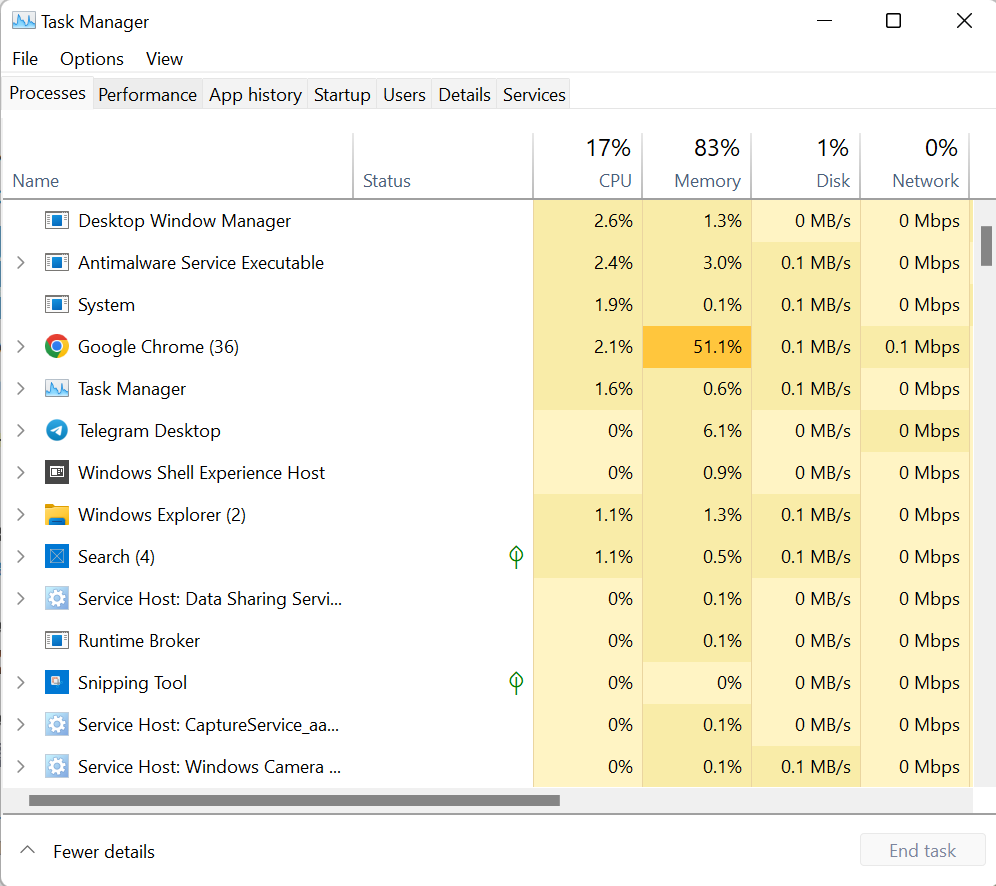

Также нужно научиться следить за ресурсами своего ПК. Если вы заметите, что при посещении определенных сайтов или после клика на рекламные объявления компьютер начинает медленнее работать – скорее всего, вы запустили криптомайнер.

Чтобы удостовериться в этом, нужно зайти в «диспетчер задач» и посмотреть нагрузку на процессор и видеокарту.

Так диспетчер задач отображает загрузку П. Обратите внимание на цифры в скобках рядом с Google Chrome – это количество открытых вкладок. Если развернете это описание, узнаете, какая из вкладок потребляет больше ресурсов ПК.

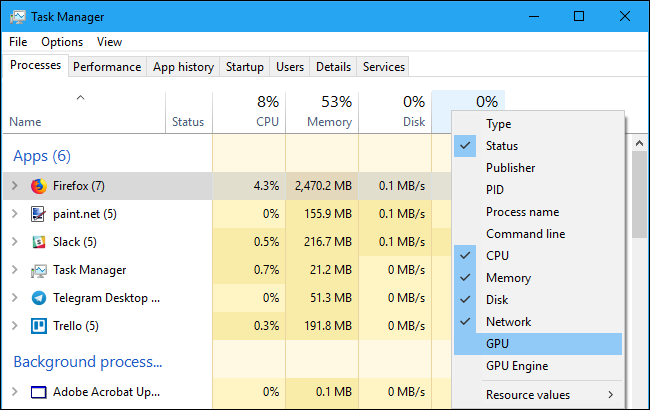

Кроме CPU, важно смотреть и на использование GPU (графического процессора). По сути, если видеокарта не работает и сайт ничего не делает, то GPU не должен быть нагружен. А если какая-то вкладка сильно грузит параметры — повод попробовать ее отключить. Возможно, там майнят криптовалюту.

А вот ram usage может быть большим и у самого простого сайта на вид. Это норма.

Если кто-то действительно майнит криптовалюту, процессор или видеокарта могут быть загружены на 10, 20 или 100%. Все зависит от того, задал ли хакер ограничение по мощности на скрытый майнер.

Кроме того, нужно всегда обновлять программное обеспечение, чтобы майнеры не устанавливались через уязвимости в старых версиях программ.

Также следует установить блокировщик рекламы по типу AdBlock или MinerBlock, ведь скрытые майнеры чаще всего распространяются через рекламные объявления.

Например, в 2018 году скрытые майнеры распространялись через рекламу в YouTube. Злоумышленники распространяли вредоносный JavaScript через рекламную сеть DoubleClick компании Google. Когда пользователь переходил по рекламе из видео – запускался скрипт и начинал майнить криптовалюту.

А в следующей статье расскажем о вредоносном ПО и как с его помощью хакеры воруют миллионы долларов у обычных пользователей.