Популярные виды кибератак на пользователей - часть 2 | Onlinesim

- 30 янв. 2023 г., 16:37

- 9 минут

В прошлой статье рассказывали о кибератаках с помощью фишинга, криптоджекинга и модели MITM (человек посередине).

В этой статье разберем, какие виды вредоносного ПО существуют и как с его помощью хакеры воруют информацию и деньги.

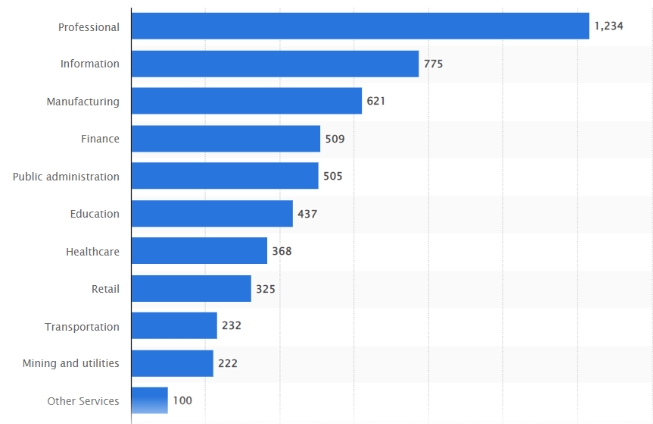

Перед началом посмотрите, какие отрасли атакуют хакеры чаще всего.

Вредоносное ПО

Хакеры распространяют вредоносное ПО через почту или мессенджеры. Обычно в письмо они добавляют сопроводительный текст, в котором сообщают о крупном выигрыше, внезапном наследстве или о чем-то еще, что побудит человека скачать и открыть файл из письма или кликнуть на ссылку.

А во вложенном файле может быть вирус. Даже, если файл кажется безопасным, не выглядит как какой-то непонятный .rar архив, в нем все равно может быть вирус. Например, в Word документы хакеры добавляют VBScript (Visual Basic for Applications) — вид языка программирования в MS Office.

Когда пользователь запускает документ, Office предлагает ему запустить скрипты. Если человек их запустит — MS Office скачает и установит на устройство клиента вредоносное ПО с сайта злоумышленника. Программа запустится на ПК, просканирует сеть и локальное хранилище в поисках файлов и украдет, скомпрометирует или зашифрует разные файлы.

Другой вариант — заражение через LNK-файлы, которые называют ярлыкам к файлам. В ОС Windows их используют в качестве ссылки на исходный файл. В этом файле-ярлыке есть данные об имени файла, местоположении и программе, которая может открыть этот файл.

LNK-файлы от злоумышленников запускают вредоносные сценарии VBScript или Powershell, встроенные в них. Этот способ помогает обходить системы безопасности Windows и заражать ПК.

- Менять настройки операционной системы;

- Управлять службами и процессами;

- Настраивать роли и компоненты сервера;

- Устанавливать программное обеспечение.

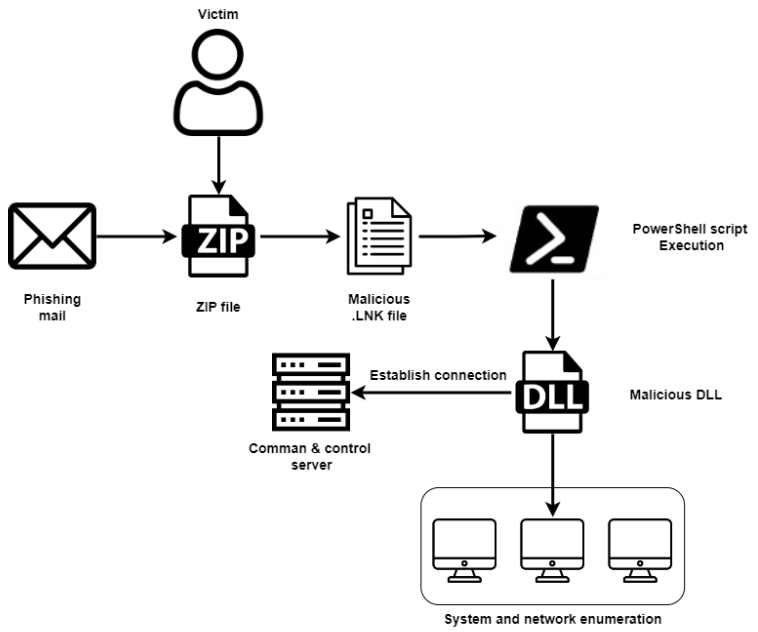

В таком случае распространение выглядит так:

- Сначала человек получает фишинговое письмо с прикрепленным к нему ZIP-архивом. В ZIP-файле лежит ярлык .LNK.

- Далее .LNK запускает Powershell script, который загружает вредоносный DLL с вредоносным загрузчиком.

- Загрузчик выделяет область памяти, куда загружается DLL и расшифровывается определенный ресурс.

Есть несколько видов вредоносного ПО. Рассказываем о каждом.

Rootkit (Руткит)

Руткит — это вредоносное ПО, которое помогает удаленно управлять компьютером жертвы без обнаружения пользователем или антивирусом.

Если человек установит руткит, хакер сможет удаленно запускать файлы и воровать их, устанавливать другие вредоносные программы и управлять компьютером как частью ботнета. Кроме того, оно может изменять программное обеспечение, в том числе и то, которое способно обнаруживать руткит.

Flame подключался к ПК, запускал различные процессы, в том числе и explorer.exe — проводник windows, c помощью которого можно открывать папки, копировать и удалять файлы.

Кроме того, Flame запускал и другие процессы с помощью которых отслеживал сетевой трафик, делал снимки экрана компьютера и запоминал нажатия клавиш на клавиатуре. Точной информации, насколько сильно навредили хакеры нет. Но известно, что для доступа к зараженным компьютерам использовались 80 серверов на трех континентах.

Spyware (Шпионское ПО)

Шпионское ПО скрытно отслеживает действия пользователя. Такое ПО может собирать данные об активности человека, считывать клавиши, которые он нажимает, собирать информацию об учетных записях, логинах, паролях и финансовых данных.

Как и руткиты, шпионское ПО часто может менять настройки безопасности ПК или браузеров. Обычно его распространяют совместно с троянами, с помощью методов социальной инженерии или фишинга.

Социальная инженерия — способ заполучить конфиденциальную информацию пользователя с помощью психологического воздействия. Полученную информацию используют для того, чтобы снять деньги с банковской карты, завладеть аккаунтами жертвы или заставить что-то сделать.

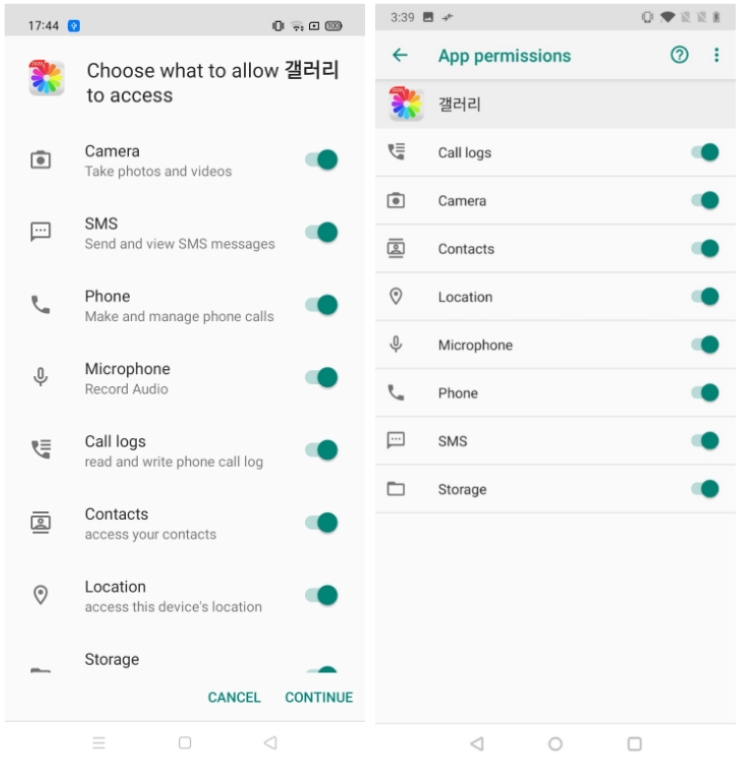

Когда человек устанавливал приложение, шпионская программа активировала удаленное управление и воровала информацию с устройств. Вот, что делали с телефонами через PhoneSpy:

- Воровали учетные данные для входа в аккаунты, фотографии, списки контактов, журналы вызовов и сообщения;

- Снимали видео и делали фото с помощью передней и задней камер устройства;

- Загружали файлов и документов с контролируемого хакерами сервера управления и контроля (C&C-сервера);

- Просматривали информации об устройстве: IMEI, марка, название устройства и версия Android.

Trojan Horse (Троянский конь)

Трояны – вид вредоносного ПО, которое проникает в компьютер под видом обычного и безопасного приложения. Он создает ощущение безопасности, как и троянский конь, подаренный жителям Трои.

В отличие от вирусов и червей, которые распространяются самопроизвольно, троян может захватить информацию только после установки пользователем. Когда люди их скачивают и устанавливают – трояны могут открывать злоумышленнику удаленный доступ к ПК человека, воровать информацию (логины, финансовые данные, даже электронные деньги) или устанавливать еще больше вирусных приложений.

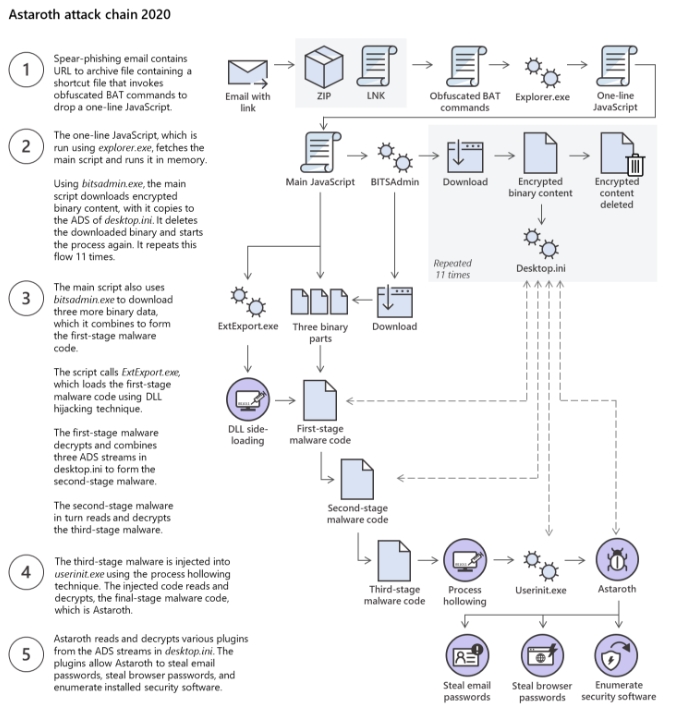

Троян мог воровать информацию из буфера обмена, захватывать нажатия клавиш и системные сообщения. А также узнавать учетные данные от различных служб и сервисов и финансовых счетов.

Подробный технический разбор того, как работал вирус, какие коды и системные команды использовал рассказали в безопасности майкрософт. Здесь прикладываем схему, как все работало.

Virus (Вирус)

Вирус — еще один тип вредоносного ПО, который может копировать сам себя и самостоятельно распространятся на другие компьютеры. Например, они могут распространяться через документы, веб-скрипты или приложения. Их используют для кражи информации и денег, создания бот-сетей, скрытого майнинга и так далее.

Email был озаглавлен как “важное сообщение от”, а внутри письма был текст: «Вот тот документ, который вы просили. Не показывайте никому;)». Во вложенном .doc файле был список порнографических материалов.сайты и логины для каждого.

Затем вирус рассылал автоматически рассылал аналогичные сообщения первым пятидесяти людям из списка контактов пользователя и отключал несколько защитных функций в Microsoft Word и Microsoft Outlook.

Обычным пользователям вирус не вредил, но замедлял работу почтовых систем из-за перегрузки серверов Microsoft Outlook и Microsoft Exchange электронной почтой.

Worm (Червь)

Черви — один из самых распространенных видов вредоносного ПО. Они самостоятельно распространяются и передают свои копии по компьютерным сетям через уязвимости операционной системы. Обычно их используют, чтобы повредить хост-сетям через перегрузку пропускной способности и серверов. Иногда в компьютерных червях есть фрагменты кода, которые помогают воровать данные с компьютеров, удалять файлы или создавать ботнеты.

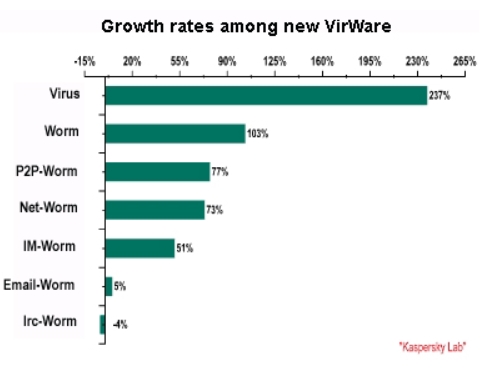

Механизм распространения червей можно разделить на 2 группы:

- Распространение через уязвимости и ошибки администрирования в ПО компьютера. Такие черви могут распространяться автоматически, самостоятельно выбирая и атакуя компьютеры.

- Распространение с помощью социальной инженерии, когда хакер обманом заставляет человека запустить вредоносной программы. Такие черви часто распространяют через спам-рассылки, социальные сети и т. д.

Есть и другая классификация червей по механизму распространения:

- Email-Worm – распространяется через Email-сообщения.

- IM-Worm – червь, который распространяется через Facebook, Skype или WhatsApp и другие мессенджеры.

- IRC-Worm – ПО, которое распространяется через IRC (Internet relay chat) каналы. IRC – протокол, который позволяет пользователям подключаться к серверу через специальный клиент, заходить на каналы (в чаты) и обмениваться сообщениями в реальном времени через набор слов на клавиатуре.

- Net-Worm – для этих червей нет необходимости в пользователе как в звене в цепочке распространения.

- P2P-Worm – распространяются через одноранговые сети обмена файлами (такие как Kazaa, Grokster, EDonkey, FastTrack, Gnutella.

ILOVEYOU считается одним из первых случаев использования социальной инженерии в атаках вредоносных программ. После запуска он мог автоматически рассылаться контактам жертвы по электронной почте.

Вирус заразил более 45 миллионов человек и причинил ущерба более чем на 15 миллиардов долларов США

Атаки программ-вымогателей

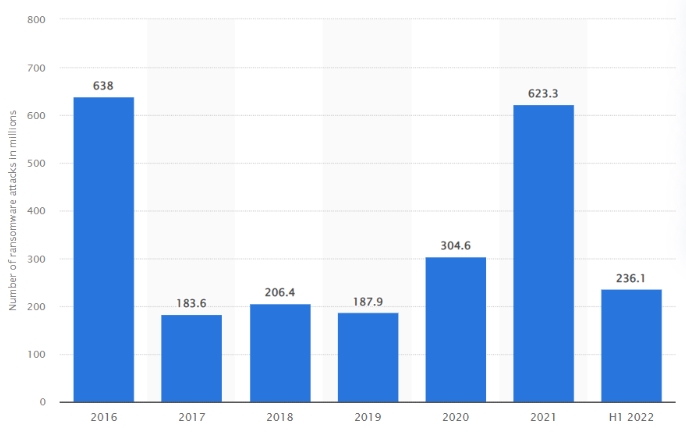

Программы-вымогатели — вид вредоносного ПО, которое блокирует доступ к компьютеру или шифрует определенные данные. А чтобы компьютер вернулся в прежнее рабочее состояние, у жертв требуют выкуп.

За год случается несколько сотен миллионов таких атак, сообщается в анализе от Statista.

Большинство таких атак запускается через email-письмо с вредоносными ссылками на веб-сайт злоумышленника. Иногда пользователи переходят по ссылке и самостоятельно скачивают вредоносную программу. А иногда в письме есть вложение с вредоносным файлом, который скачает программу-вымогатель, как только пользователь его откроет.

Есть два вида программ-вымогателей, рассказываем о каждом.

С требованием выкупа

Такой тип вируса блокирует основные функции ПК, например, частично отключает мышь и клавиатуру или ограничивает доступ к рабочему столу. И такое состояние сохранится до тех пор, пока человек не перевед выкуп на счет хакеров.

Вымогатели не всегда опасные, потому что обычно у них нет цели украсть важные файлы. Их задача — просто заблокировать устройство и дождаться перевода выкупа.

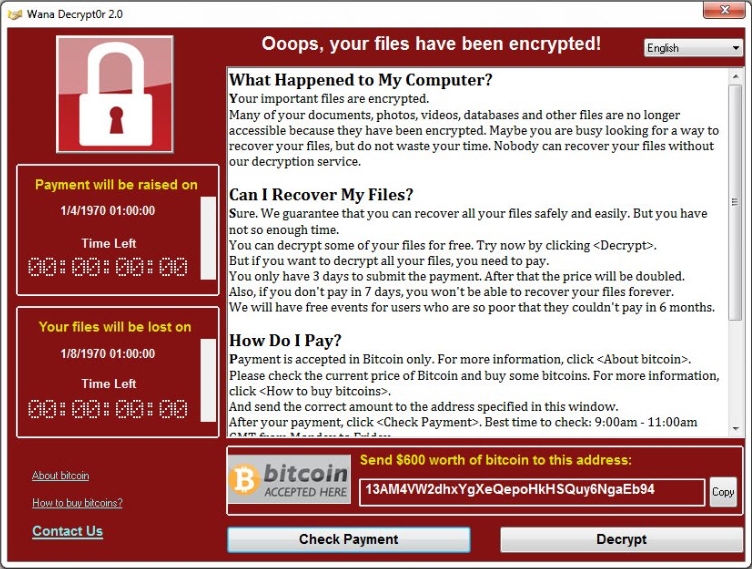

Программы-шифровальщики

Их задача — зашифровать важные данные, например, личную информацию или фотографии, но не нарушать работу ПК. В этом случае хакеры играют на страхе жертвы, потому что она видит файлы, но не может ими управлять.

Обычно файлы шифруются алгоритмом AES с размером ключа 128/196/256 бит. Такой ключ практически невозможно вскрыть методом перебора. А некоторые прилоржения используют криптографические системы с открытым/закрытым ключом, например, RSA.

Подробнее о шифровании и механизме его работы читайте в статье «Что такое VPN и как это работает».

Когда файлы будут зашифрованы, пользователь увидит всплывающие окна с требованием по типу «если не переведете деньги в течение часа, все зашифрованные файлы будут удалены». В итоге человек будет должен перечислить деньги, чтобы не потерять файлы.

Но и гарантий, что после перевода денег хакер скинет ключ дешифровки нет. Поэтому есть риск, что файлы останутся зашифрованными навсегда.

Когда пользователи получали WannaCry, он использовал уязвимость операционной системы, и блокировал компьютер пользователя. Взамен на разблокировку у жертв требовали выкуп в биткойнах. За все время действия вируса пострадали около 230 000 компьютеров по всему миру, а хакерам удалось украсть около 4 миллиардов долларов США.

Как защититься от вредоносного ПО и программ-вымогателей

Обновляйте ПО до последней версии. Производители ПО всегда собирают информацию о проблемах с безопасностью и выпускают новые версии, в которых уязвимостей меньше или они отсутствуют.

Установите антивирус. Антивирус защитит вас от установки вредоносного ПО и перехода по опасным ссылкам. Если вам пришлют вредоносное приложение, антивирус заблокирует вредоносное ПО. Также и с вредоносной ссылкой — антивирус ее распознает и предотвратит переход.

А лучше — вообще не загружайте и не запускайте сомнительные файлы. Ведь некоторые вирусы могут не восприниматься антивирусами как вредоносные, пока их не запустят. Так они могут повредить какой-то важный файл операционной системы и нарушить работу ПК.

Проверяйте источники ссылок. Не переходите по ссылкам, которые присылают незнакомцы или друзья без сопроводительного текста. Если вы получили ссылку от имени знакомого, свяжитесь с ним лично и переспросите, что он прислал. Возможно, его аккаунт взломали и рассылают спам от его имени.

Кроме того, проверяйте ссылки через специальные сервисы по типу AVG Threatlabs или Kaspersky VirusDesk.

Регулярно делайте резервные копии системы и всех важных файлов. Копировать файлы можно самостоятельно на какой-то физический носитель или облако. При этом облако будет лучше физического носителя – оно защищено от вирусов, поломки и прочих подобных проблем.

А можно настроить автоматическое резервное копирование с помощью сторонних сервисов, например, Redo Backup and Recovery, EASEUS Todo Backup Free или Cobian Backup.

Но помните, что и облако не безопасно на 100% — там тоже может произойти утечка данных.

Например, в 2014 году хакер рассылал ссылки на фишинговые сайты зайдя на которые, пользователи выдавали ему свои пароли от различных сервисов, в том числе и iCloud.

В результате в сеть утекли интимные фотографии Дженнифер Лоуренс, Рианны и десятков других известных актрис и певиц в обнаженном виде. Считается, что хакеру удалось украсть 300 аккаунтов в Apple iCloud и Gmail с ноября 2013 года по август 2014 года.

Другой вариант — облачные сервера могут упасть и какое-то время информация будет недоступна.